TL;DR IHTeam undertook an independent security assessment of NextGen’s Mirth Connect version <= 4.3.0 and identified the following vulnerability: What’s Mirth Connect Mirth Connect (https://github.com/nextgenhealthcare/connect) is an opensource healthcare data integration system, that enables the management of information using bi-directional sending of many types of messages. The primary use of this interface engine is in […]

Introduzione ATON Green Storage S.p.A è una compagnia con sede legale a Rimini che vende soluzioni di storage elettrico per impianti fotovoltaici. Avendo da poco usufruito del 110% e cablato due appartamenti con queste tecnologie, ho notato delle serie vulnerabilità nell’API usato dall’applicazione mobile “Aton Storage”. Dopo aver inviato diverse segnalazione alla società senza aver […]

pfBlockerNG Unauth RCE Vulnerability

TL;DR IHTeam undertook an independent security assessment of pfsense’s pfBlockerNG plugin version 2.1.4_26 and identified the following vulnerability: Unauthenticated Remote Command Execution as root (CVE-2022-31814) What’s pfBlockerNG pfBlockerNG (https://docs.netgate.com/pfsense/en/latest/packages/pfblocker.html) is a pfSense plugin that is NOT installed by default and it’s generally used to block inbound connections from whole countries or IP ranges. CVE-2022-31814 IHTeam […]

TL;DR IHTeam undertook an independent security assessment of OnionShare CLI v2.3.3 and identified the following vulnerabilities: Unauthenticated File Upload (when using –receive in non-public mode) AKA CVE-2021-41868 Disclosure of Chat Participants to Unauthenticated Users (when using –chat option in non-public mode) AKA CVE-2021-41867 What is OnionShare? OnionShare is an open source tool that lets you […]

TerraMaster is well known for producing data storage devices (NAS and DAS) since 2010. TOS is the name of their web interface to manage functionalities of the device. The product is not new to security vulnerabilities, as Joshua M. of ISE highlighted back in 2018 (https://blog.securityevaluators.com/terramaster-nas-vulnerabilities-discovered-and-exploited-b8e5243e7a63).In 2020, IHTeam performed a security review of the current […]

DEFCON 28 – Safe mode

Per la prima volta nella storia del DEFCON, la 28esima edizione si svolgerà completamente online e sarà gratuito assistere ai talk in programma. L’evento si svolgerà dal 6 al 9 Agosto 2020. La piattaforma scelta per rimanere in contatto con i partecipanti/goons e rilasciare news sarà Discord (https://discord.gg/defcon) dove l’utente dovrà registrare un account come […]

A volte ritornano

Si, avete sentito bene. IHTeam è tornata. Dopo 6 anni di inattività abbiamo deciso di rimpossessarci del dominio e lasciarlo attivo il più possibile. Tutta la struttura del blog e la sezione Papers fino al 2014 sono state mantenute. Cosa aspettarsi e perché solo ora? IHTeam è stata una giostra che ci ha regalato tante […]

Il CSAW CTF ritorna il 19-21 Settembre 2014. Nato ben 10 anni fa come piccola competizione locale, oggi (grazie anche alla sponsorizzazione della New York University) è una competizione world-wild aperta a tutti gli studenti (e non) che si volgiono cimentare in attacchi informatici simulati. Nel 2013 ho partecipato a questo divertentissimo CTF e lo […]

Si terrà dal 2 al 7 Agosto 2014 la 17esima edizione della conferenza “Black Hat”. A fare da cornice, come sempre, la vivissima città di Las Vegas (USA). Fra i talk di quest’anno troviamo: 48 Dirty Little Secrets Cryptographers Don’t Want You To Know Cellular Exploitation on a Global Scale: The Rise and Fall of […]

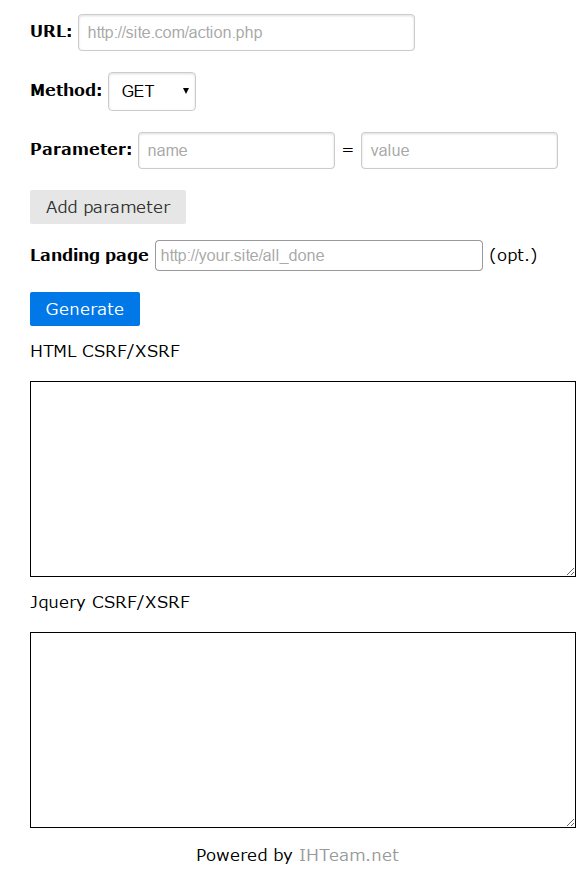

CSRF-XSRF Online Generator

Simple and minimal interface to exploit Cross Site Request Forgery (CSRF / XSRF) vulnerability. Is possible to add as many parameters as you want. Is possible to choose the method (GET or POST) Is possible to insert a landing page (to track victim’s click) You can choose between 2 different output: HTML (You should add a […]